MITRE ATT&CK ist unter vielen Sicherheitsexperten eine gern und häufig genutzte Datenquelle, wenn es um das bessere Verständnis von Angreifern, deren Motiven und Angriffsmustern geht. Hierfür gibt es auf der Seite attack.mitre.org zwei wesentliche Tabellen mit möglichen Bedrohungen, und zwar in Bezug auf die im Unternehmen eingesetzten Betriebssysteme und für mobile Anwendungen. Beide Listen lassen sich auf der Webseite separat betrachten und nutzen, also je nach System, das hauptsächlich eingesetzt wird wie macOS oder Windows

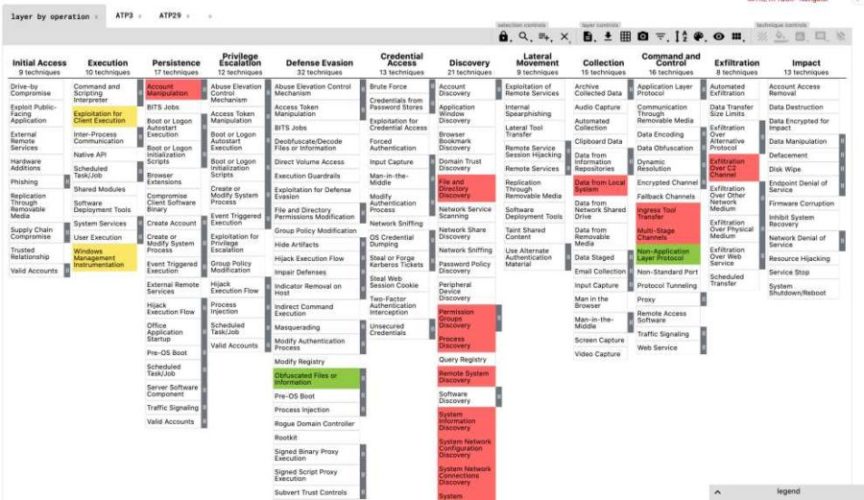

Interessant an den Tabellen ist ihr Aufbau: So befinden sich am Anfang jeder Spalte die Taktik, also die Kategorie, die näher betrachtet werden soll. Darunter findet man die bekanntesten Techniken, also Angriffsmuster, denen sich Hacker und Angreifer bevorzugt bedienen. Klickt man auf eine der Unterkategorien wie zum Beispiel „AppleScript“ unter der Kategorie „Execution“, erhält man Informationen darüber, was den Angriffsvektor ausmacht und wie man sich dagegen schützen kann.

Die MITRE ATT&CK-Tabellen verstehen und nutzen

Nützlich ist an der Matrix auch ihr Aufbau, der nämlich einiges über die häufige Vorgehensweise von Angreifern verrät. So zeigt die Tabelle von links nach rechts die typische Vorgehensweise eines Hacker-Angriffs, der sich in die Abschnitte „Initial Access“ (erster Zugang zum anzugreifenden System), „Execution“ (Ausführen der Malware auf dem Zielsystem), „Persistence“ (Beharrlichkeit des Angriffs), „Privilege Escalation“ (nächsthöhere Genehmigungsstufe erreichen), usf. unterteilt. Damit lässt sich besser verstehen, wie Angreifer arbeiten und welche Schritte erforderlich sind, um Cyberattacken besser abwehren zu können.

In diesem Zusammenhang sind auch die Seitenabschnitte „Groups“ und „Software“ sehr interessant. Dort erfährt man genau, welche Angreifer gerade aktiv sind und welchen Tools und Malware-Varianten sie sich bedienen. Abgerundet wird das Ganze durch den Bereich „Mitigations“ (Schadensminimierung). Dort bekommt man zahlreiche Hinweise und Tipps geliefert, worauf Sicherheitsverantwortliche beim Auffinden von möglichen Schwachstellen achten sollten.

Mit dem ATT&CK-Navigator Angreifer besser verstehen

Spannend in diesem Zusammenhang ist auch der ATT&CK-Navigator, der mithilfe bestimmter Layer die Angriffsmuster von Malware wie ATP3 und ATP29 grafisch darstellt. Das geht so weit, dass man mit dem Navigator mehrere Schichten erstellt, um dann mittels logischer Verknüpfungen wie „a+b“ deren Gemeinsamkeiten betrachten und besser verstehen kann.

SentinelOne besteht MITRE ATT&CK-Evaluierungstest mit Bravour

An dieser Stelle kommt SentinelOne ins Spiel, für die ich ja schon eine ganze Weile bloggen und andere Inhalte produzieren darf. Der Sicherheitsanbieter hat sich nämlich um die Teilnahme an den Evaluierungstests beworben, mit deren Hilfe MITRE ATT&AK herausfinden will, wie zuverlässig am Markt befindliche Sicherheitslösungen bekannte Angreifer erkennen und vom System fern halten können.

Dieses Jahr sollten zwei bekannte Angriffsmuster erkannt und eliminiert werden, nämlich ATP3 und ATP29. Dabei wurden genau die Angriffsmuster verwendet, die von den zugehörigen Attacken bekannt sind. Im Falle von ATP3 ist das ein Manipulieren von Anwenderkonten, das Verschleiern von Daten oder anderen Inhalten, usf. ATP29 hingegen konzentriert sich auf das Ausführen von Schadcode auf einem entfernten Rechner, die nicht-überwachte Kommunikation via TCP und mehr.

Die gute Nachricht vorab: SentinelOne hat die zweite Runde der MITRE ATT&CK-Evaluierungstests mit Bravour bestanden. Dabei erkannte deren EDR-Lösung Singularity die meisten Angriffsversuche, behielt bei den zahlreichen Kombinationsversuchen den Überblick und fasste mehrere Hundert Einzeldaten in 11 Warnmeldungen zusammen. Damit ließ die SentinelOne-EDR-Lösung in diesem Test alle anderen Probanden hinter sich.