Über „Confidential Computing“ habe ich hier schon das ein oder andere Mal berichtet, speziell im Kontext mit Intel (Stichwort „Intel SGX“). Doch dieses Thema geht noch viel weiter, und so soll heute die Rede vom Projekt „Amber“ sein, dass der Chiphersteller Ende letzten Jahres ins Leben gerufen hat. Ein Überblick.

Schon seit langem gelten die Bereiche „Datenspeicherung“ und „Datentransport“ als „safe“, was mögliche Hackerangriffe betrifft. Denn SSD, Festplatte & Co. einerseits und häufig eingesetzte Verbindungsbindungswege via LAN und WLAN andererseits lassen sich mit erprobten Verschlüsselungstechniken gut gegen Lauschangriffe abschirmen. Doch wie soll das bei der Datenverarbeitung funktionieren, also zur Laufzeit einer Anwendung? Da liegen Daten meist ungeschützt auf relativ einfach zu kompromittierenden Speicherbereichen wie dem RAM (Random Access Memory) eines Computersystems. Diese Herausforderung wird im Kontext von Cloud-Umgebungen weiter verschärft, da hier Server oft gleichzeitig von mehreren Mandanten genutzt werden.

Mit „Amber“ vertrauenswürdige Cloud-Workloads schaffen

Diesem Umstand wollte Intel mit den richtigen Maßnahmen Rechnung tragen, und so hat der Chiphersteller das Projekt „Amber“ initiiert. Der Grundgedanke dabei lautet: Trotz sogenannter „sicherer Enklaven“ (also die Bereiche, in denen die Intel Xeon-basierte Sicherheitstechnik Intel SGX Daten abhörsicher zur Verarbeitungszeit auslagert) muss die Frage beantwortet werden, ob nicht beispielsweise quellenfremde Software – man nehme nur Machine- oder Deep Learning-Algorithmen – in der Lage sein können, Hackern den Zugang in diese Enklaven zu ermöglichen.

Daher waren Cloud Service Provider im Speziellen bis zum Start von „Amber“ dazu gezwungen, mit aufwändigen kryptografischen Mitteln selber sicherzustellen, dass einzelne Enklaven nicht kompromittiert und zu unlauteren Zwecken genutzt werden können. Obendrein müssen sie das selber als Service bescheinigen. Auch wenn Intel mit Open-Source-Komponenten hierzu Starthilfe bietet, bedeutet ein solch notwendiger Attestierungsservice einen zusätzlichen Entwicklungsaufwand.

Aus Selbst-Service wird mit „Amber“ eine globale, unabhängige Dienstleistung

Wie können also Unternehmen, die auf mehrere Cloud-Umgebungen setzen, sicherstellen, dass sich die Attestierungsdienstleistung, die mit dem Verschlüsseln der Enklaven in Verbindung steht, auf mehrere Cloud Services konsistent anwenden lässt?

Unter diesen Annahmen hat Intel Ende 2022 das Projekt „Amber“ ins Leben gerufen, das vor allem einem Umstand geschuldet war: Wie sich der Bescheinigungsservice seitens des CSP von der Infrastruktur entkoppeln lässt, was das Vertrauen in eine Cloud-Umgebung erhöhen soll, in der das Thema Confidential Computing ganz weit oben steht. Wie das zum Beispiel bei Healthcare-Anwendungen der Fall ist.

Denn nur dann, wenn ein unabhängig fungierender Service die Abhörsicherheit einer Cloud-Umgebung und ihren Enklaven sicherstellt, kann solch ein Angebot die erforderliche Vertrauenswürdigkeit gewährleisten und zudem dafür sorgen, dass der Dienst auch innerhalb von Multi-Cloud-Infrastrukturen zuverlässig und konsistent funktioniert.

Die grundlegende Arbeitsweise des Projekts „Amber“

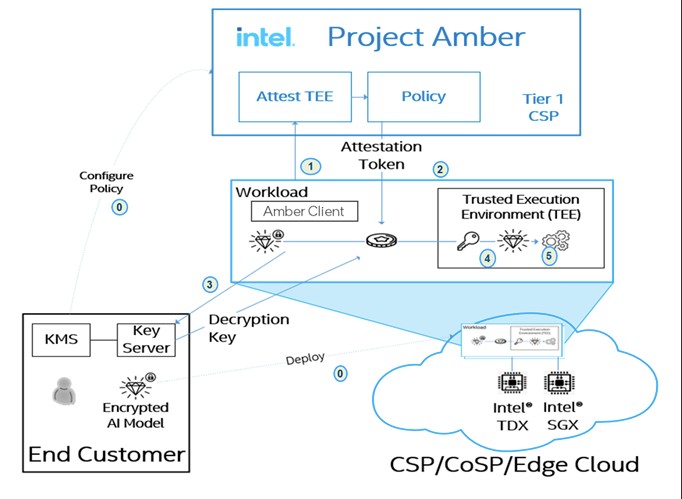

Für eine vertrauenswürdige und portable „Bescheinigungsinstanz“ – was ein Höchstmaß an sicherer Datenverarbeitung in der Cloud und auf Server-Instanzen garantieren soll – stellt Intel im Kontext von „Amber“ mit seinen Technologiepartnern eine unabhängige Autorität zur Verfügung, die – losgelöst vom CSP und von den zum Einsatz kommenden Cloud-Umgebungen – dafür sorgen soll, einen vertrauensvollen Umgang mit abhörsicheren Enklaven attestieren zu können. Ziel hierbei ist vor allem ein unabhängiger, transparenter und überprüfbarer Service, der obendrein eine garantierte Betriebszeit von mindestens 99,9% aufweist.

Das Besondere an der Funktionsweise von „Amber“ sind spezielle Bibliotheken, die vor der ersten Interaktion mit einer Cloud-Instanz in den entsprechenden Workload integriert werden. Damit ist überhaupt erst eine Kommunikation mit einem der Endpunkte möglich. Das wiederum liefert den Nachweis für den Sicherheitsstatus und die Identität einer vertrauenswürdigen Laufzeitumgebung (TEE: Trusted Execution Environment). Hierfür besitzt der Workload-Anwender den Schlüssel, der zum Entschlüsseln und Ausführen des Workloads erforderlich ist.

Weitere Infos zum Projekt „Amber“ stehen auf der zugehörigen Seite bereit.

Disclaimer: Für das Verfassen und Veröffentlichen dieses Blogbeitrags hat mich die Firma Intel beauftragt. Bei der Ausgestaltung der Inhalte hatte ich nahezu freie Hand.