Günther Schöpf von IBM zeigt während des IBM Security Summit 2020, wie sich mithilfe von IBM QRadar MITRE ATT&CK-Inzidenzfälle und Angriffsszenarien erkennen lassen, um darauf angemessen reagieren zu können.

Für all diejenigen, die mit MITRE ATT&CK noch nicht so viel zu hatten, gibt es von Günther Schöpf zu Anfang einen Schnelldurchlauf, was sich dahinter verbirgt. Geneigte Leser meines Blogs wissen schon, was es mit MITRE ATT&CK auf sich hat.

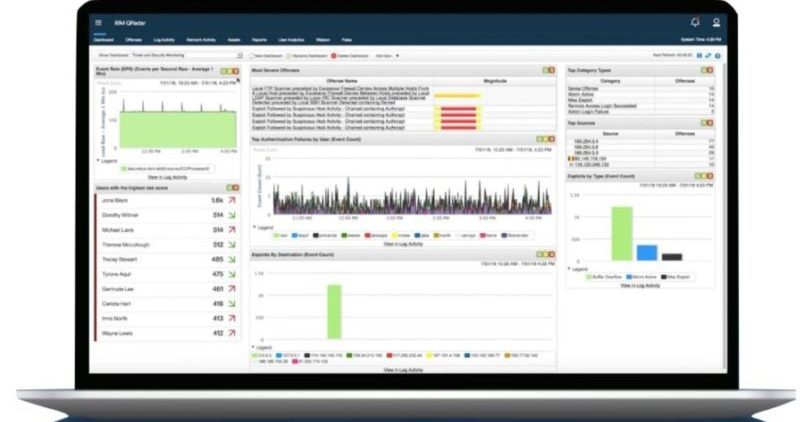

Doch was hat die SIEM-Lösung IBM QRadar mit MITRE ATT&CK zu tun? Nun, damit können bekannte Bedrohungen, die im Kontext von MITRE ATT&CK regelmäßig auftauchen, relativ mühelos identifiziert und im besten Falle eliminiert werden. Doch welchen Beitrag leistet hierzu IBM QRadar?

[irp posts=“159590″ ]

Mit IBM QRadar Use Case Manager MITRE ATT&CK-Angriffe aufdecken

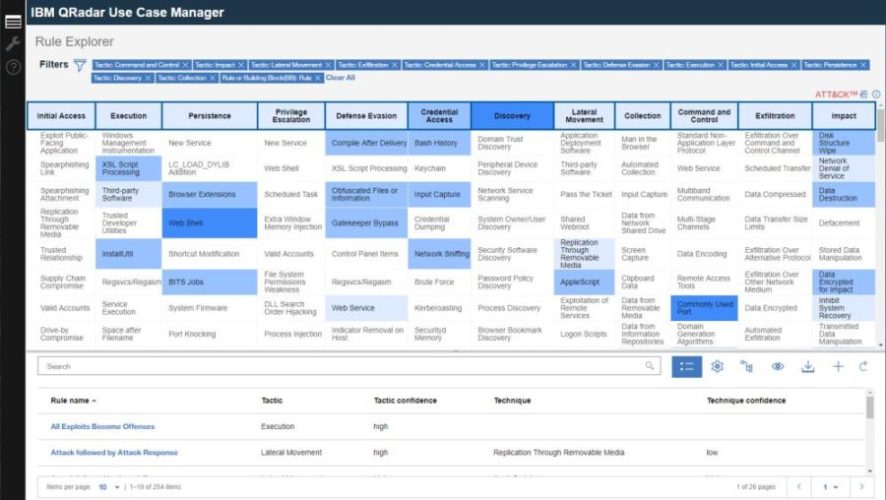

Um das selbst herausfinden zu können, steht in einem ersten Schritt die Installation des IBM QRadar Use Case Manager auf dem Programm, der Bestandteil von IBM QRadar ist. Damit können mögliche MITRE ATT&CK-Angriffsszenarien sichtbar gemacht werden. Dies geschieht entweder über die Assistent-App von QRadar oder man beschafft sich über die Webseite exchange.xforce.ibmcloud.com/hub den QRadar Use Case Manager und installiert die Anwendung auf den passenden Rechner.

Hinter einem Use Case verbergen sich normalerweise eine bestimmte Anzahl von Security-Regeln. Dafür ist IBM QRadar standardmäßig ausgelegt. Mit dem Use Case Manager kommt eine weitere Qualität hinzu. Damit lassen sich nämlich Korrelationsregeln über eine einheitliche Bedieneroberfläche festlegen, womit sich MITRE ATT&CK-Szenarien einfacher zuordnen und verständlicher machen lassen.

Mit vordefinierten und eigenen Regeln Angriffe erkennen

Mit dem QRadar Use Case Manager können also bekannte Angriffstaktiken, die im MITRE ATT&CK-Framework hinterlegt sind, schneller und zielgerichteter erkannt werden. Denn mit der initialen Installation von QRadar werden notwendige Regeln automatisch angelegt, die beim Aufspüren relevanter Taktiken und Techniken helfen sollen.

Allerdings, und das ist ein wesentlicher Vorteil des QRadar Use Case Manager, lassen sich auch eigene Regeln dem MITRE ATT&CK-Framework zuordnen, indem man sie mithilfe des Use Case Manager anlegt und definiert. Dies geschieht mithilfe eines Assistenten. Die daraus resultierenden Regeln lassen sich dann automatisch den passenden MITRE ATT&CK-Taktiken bzw. -Techniken zuweisen. Das stellt für Sicherheitsbeauftragte eines Unternehmens eine große Erleichterung dar.

[irp posts=“159506″ ]

Praktisch am QRadar Use Case Manger ist auch die Möglichkeit, bekannte Angriffe im Kontext der eigenen Regeln grafisch darzustellen. Hierfür stehen spezielle Vorlagen bereit, die beispielsweise MITRE ATT&CK-relevante Angriffe der letzten 24 Stunden visualisieren. Diese Vorlagen können auch selbst erstellt werden.

[irp posts=“32293″ name=“[Videochat] Justus Reich (IBM) über sichere Industrieanlagen mithilfe von IBM QRadar SIEM“]

IBM QRadar Advisor with Watson liefert auch MITRE ATT&CK-Einsichten

Interessant in diesem Zusammenhang ist auch der IBM QRadar Advisor with Watson. Auch hier sind die bekannten Techniken und Taktiken des MITRE ATT&CK-Frameworks integriert. Also lassen sich damit genauso aktuelle Angriffsszenarien analysieren und besser verstehen.

Die Videosession von Günther Schöpf in ganzer Länge

Disclaimer: Für das Verfassen dieses Beitrags hat mich IBM Deutschland via Archetype Agency beauftragt. Beim Erstellen der Inhalte hatte ich nahezu freie Hand.