Beim sogenannten Threat Hunting (also beim Aufspüren von möglichen und real existierenden Cybergefahren) kommt der richtigen Auswahl der passenden Tools eine immer wichtigere Bedeutung bei. Denn angesichts ständig neu entdeckter und zunehmend intelligenter Hackerangriffe und Malware-Attacken hilft es eben nicht mehr, sich ausschließlich auf das Tool zu verlassen, das die möglichen Angriffen verhindern bzw. blockieren soll.

Genau an der Stelle kommt Singularity XDR Process Graph zum Einsatz. Mit diesem Werkzeug werden Angriffsvektoren transparenter, die damit verbundenen Prozesse sichtbarer, und vieles mehr. Doch der Reihe nach.

Ein möglicher oder bereits erfolgter Cyberangriff generiert mitunter große Datenmengen, die es für ein besseres Verständnis des potentiellen bzw. erfolgten Sicherheitsvorfalls zu analysieren gilt. Doch wie kann das gelingen, bei all der Komplexität, die eine Hackerattacke in sich trägt? Wie können SOC-Beauftragte und andere Sicherheitsverantwortliche aus dem Wust an Daten die Quintessenz herausfiltern?

Nun, hierfür kommen Tools wie Singularity XDR Process Graph zum Einsatz. Solch ein Werkzeug bereitet nämlich ohne Zutun des Anwenders/der Anwenderin die vorhandene Datenlage dergestalt auf, dass daraus der Cyberangriff „greifbar“ wird. Nur so lässt sich ein Sicherheitsvorfall besser verstehen, bewerten, verhindern. Doch wie funktioniert das Ganze?

[irp posts=“34075″ name=“Rundumschlag gegen Hacker: So schützt SentinelOne Singularity Rechner, Cloud-Container und IoT-Netze“]

Singularity XDR Process Graph meets Storyline

Nun, hierfür ist ein Blick ins Jahr 2020 erforderlich. Da erblickte nämlich ein neues Werkzeug namens SentinelOne Storyline das digitale Licht der Welt. Bereits damit sollten Threat Hunter in die Lage versetzt werden, mögliche oder bereits erfolgte Angriffe besser und schneller erkennen und verstehen zu können.

Der Trick dabei: Der auf einem Endpoint platzierte Agent generiert eine Art Modell, das das Verhalten des jeweiligen Endpunkts (PC, Notebook, Server, etc.) repräsentiert. Mithilfe der zugehörigen Storyline-ID lassen sich sämtliche Prozesse, Dateien, Threads, usf. auf Basis einer einzigen Abfrage zuordnen. Das erleichtert die Kontext-basierte Bewertung eines Cyberangriffs enorm. Und genau diese Technik kommt im Singularity XDR Process Graph zum Einsatz.

Damit ermöglicht dieses neue Tool eine verständliche, weil grafisch aufbereitete Bewertung eines erfolgten oder potenziellen Hackerangriffs. Das Ganze basiert auf bekannten Techniken und Wissensdatenbanken wie MITRE ATT&CK, einem „Produkt“ von MITRE Engenuity, die seit 2019 ein Teil der MITRE Corporation sind. Damit können Angriffsvektoren noch leichter und besser korreliert, bewertet und zugeordnet werden. Daraus entstehen sogenannte Angriffsindikatoren (Indikators of Attack, IOA).

Singularity XDR Process Graph vereint 5 wesentliche Eigenschaften:

- Eine schnellere, effizientere Priorisierung bei auftretenden Sicherheitsvorfällen.

- Eine bessere Erkennungsrate mithilfe bestimmter Korrelationstechniken, und das auf Betriebssystems-Ebene und/oder mithilfe von Storyline, um das Ganze noch greif- und sichtbarer zu machen.

- Eine höhere Sichtbarkeit auf Basis der Cyber Kill Chain, einem Framework von Lockheed Martin, das Teil des Intelligence Driven Defense-Modells ist. Damit sollen sich Cyberattacken schneller und eindeutiger zuordnen und erkennen lassen.

- Intelligentere Korrelationen auf Basis der MITRE ATT&CK-Datenbank. Damit lassen sich unter anderem Verhaltensindikatoren eines Cyberangriff jedem einzelnen Prozess zuordnen, was das Verständnis für Hackerattacken verbessern soll.

- Unmittelbare Einblicke in verdächtige Malware-Angriffe, und das vollkommen automatisiert und quasi in Echtzeit. Dies erfolgt mithilfe eines weiteren, noch recht neuen SentinelOne-Tools, das sich PowerQuery nennt. Damit soll Singularity XDR in die Lage versetzt werden, die vorhandenen Daten besser und schneller sichtbar, verständlich und aggregierbar zu machen.

Mehr Einsichten in Cyberangriffe mit Singularity XDR Process Graph

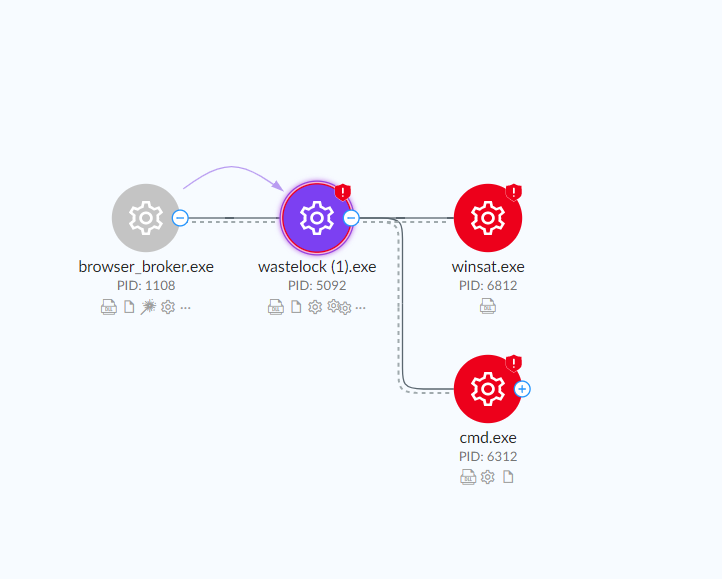

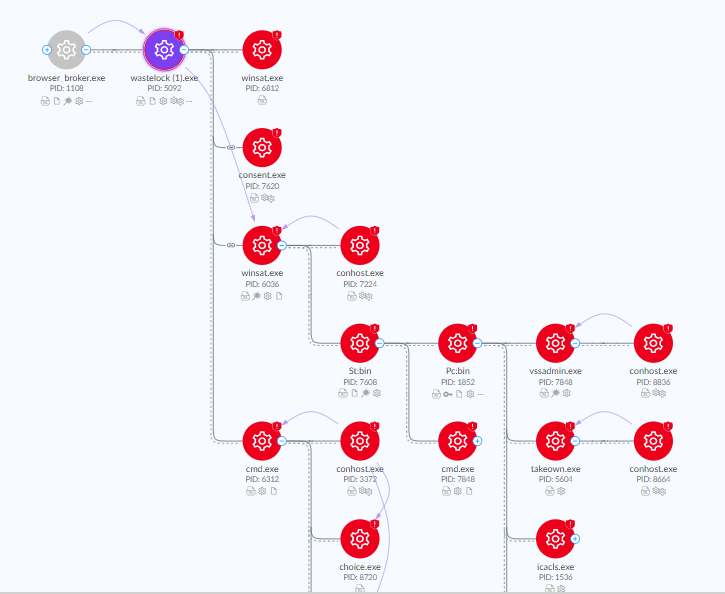

Die folgenden zwei Bilder zeigen, wie detailliert das SentinelOne-Tool Ransomware-Attacken wie WastedLocker sichtbar und verständlich machen kann. Sieht man auf dem ersten Screen das Ereignis auf Betriebssystem-Ebene, repräsentiert die zweite Grafik die Storyline-basierte Darstellungsweise mit deutlich mehr Korrelationen und Verbindungen der einzelnen Prozesse untereinander. Für die Bewertung eines Cyberangriffs eine unerlässliche, weil hilfreiche Visualisierung der involvierten Prozesse und deren Abhängigkeiten voneinander.

Disclaimer: Diesen Blogpost habe ich im Auftrag von SentinelOne verfasst und veröffentlicht. Bei der Ausgestaltung der Inhalte hatte ich nahezu freie Hand.