Heute geht es weiter mit dem Sicherheitsglossar namens Security-ABC. An der Reihe sind diesmal die Begriffe „Incident Response Policy (IRP)“, „IoT Discovery & Control“, „IP-Spoofing“, „Kritische Infrastrukturen (KRITIS)“ und „Kryptotrojaner“.

Incident Response Policy (IRP): 6 Schritte zu mehr Sicherheit

Die deutsche, etwas holprige Übersetzung „Vorfallreaktionsplan“ bezeichnet nichts anderes als eine Folge an Anweisungen, was im Falle einer Cyberattacke zu geschehen hat. So werden für die möglichen Angriffe wie DoS (Denial of Service) oder Malware-Attacken, aber auch für Datensicherheitsverletzungen oder Bedrohungen von innen die jeweils passenden Maßnahmen genau beschrieben.

Für die richtige Abfolge sollten Unternehmen laut des SANS Instituts auf die sechs Schritte „Vorbereitung“, „Identifikation“, „Eindämmung“, „Ausmerzung“, „Wiederherstellung“ und „Lernphase“ achten. Denn das stellt die richtigen Vorkehrungsmaßnahmen für den aktuellen und den nächsten möglichen Vorfall dar.

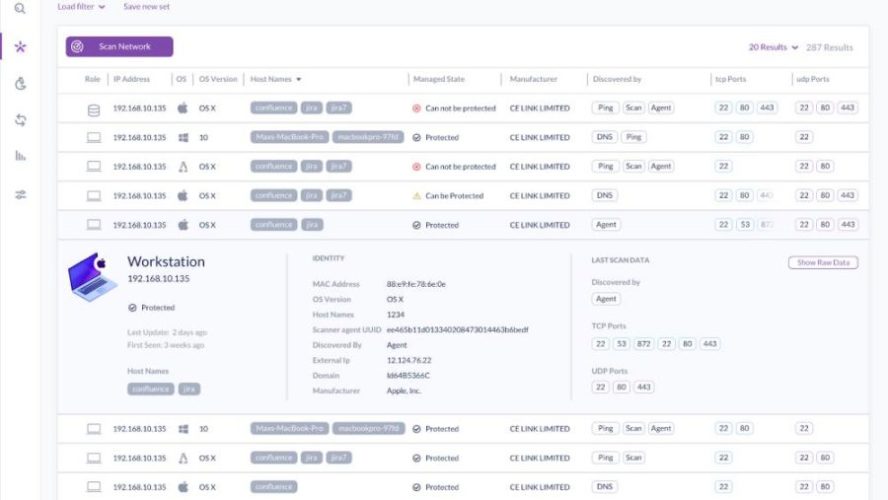

IoT Discovery & Control: IoT-Landschaften automatisiert überwachen

IoT-Gerätschaften bieten tendenziell eine große Angriffsfläche, wenn es um Cyberattacken geht. Denn sie sind untereinander vernetzt und kommunizieren zudem mit einem Master oder einer ähnlichen Instanz, die sie steuert, ihre Daten empfängt und diese auswertet.

Genau an dieser Stelle kommt das Thema IoT Discovery & Control ins Spiel. Gemeint sind damit die Aufgaben, die eine Plattform wie SentinelOne Ranger übernehmen soll, um vorhandene Geräte innerhalb eines Netzwerks automatisch zu identifizieren (Discovery) und diese zu schützen (Control). Im Falle von Ranger geschieht das auf Basis einer gemeinsamen Admin-Konsole. Damit hat man sämtliche Geräte jederzeit im Blick.

IP-Spoofing: gefälschten Datenpaketen auf der Spur

Will ein Angreifer seine wahre Identität verschleiern, greift er gerne zum IP-Spoofing. Damit werden die Angaben zum Absender innerhalb der Datenpakete gefälscht, indem die ursprüngliche Absenderadresse durch eine x-beliebige ausgetauscht wird. Damit lässt sich der Absender nicht nachverfolgen, was ein Blockieren dieser gefälschten Datenpakete erschweren soll.

Ein beliebter und recht effektiver Schutz vor IP-Spoofing nennt sich Paketfilterung. Hierbei werden die eingehenden IP-Datenpakete im Allgemeinen und ihre Quell-Header im Speziellen untersucht. Fallen dabei Unregelmäßigkeiten auf, ist die Wahrscheinlichkeit groß, dass es sich um ein manipuliertes Datenpaket handelt, das wirksam blockiert werden kann.

Kritische Infrastrukturen (KRITIS): Sicherheitsmaßnahmen als Top-Priorität

Immer dann, wenn ein Unternehmen, eine Behörde oder eine andere Einrichtung bestimmte Aufgaben übernimmt, die als wichtig und essentiell für das Gemeinwohl erachtet werden, gehören sie zur Liste der Kritischen Infrastrukturen (KRITIS). Dazu gehören staatliche Stellen genauso wie die Energieversorger, das Gesundheitswesen und viele andere Organisationen mehr.

Zudem zählen bestimmte IT-Unternehmen dazu, wenn sie dafür sorgen, dass Daten und Infrastrukturen ausgetauscht bzw. miteinander kommunizieren können. Cloud Service Provider ist solch ein Beispiel. In diesen und weiteren Fällen sind die Betreiber der KRITIS verpflichtet, die eigenen und fremden Infrastrukturen vor möglichen Angriffen zu schützen. Dies wird anhand/mithilfe geeigneter Sicherheitsaudits, Prüfungen und Zertifizierungen überprüft und gewährleistet. Sicherlich kein einfacher Job für Sicherheitsbeauftragte eines Unternehmens oder einer Behörde.

Kryptotrojaner: Erpressungsversuche gezielt verhindern

Wenn der Begriff Kryptotrojaner genannt wird, befindet sich die Bezeichnung Ransomware in unmittelbarer Nachbarschaft. Denn ein Krypto- oder Erpressungstrojaner verfolgt meist ein spezielles Ziel: Seine Cyber-Opfer um eine größere Summe Geld erleichtern, indem die Daten des angegriffenen Unternehmens verschlüsselt werden. Sollen diese dann wieder entschlüsselt und nutzbar gemacht werden, ist ein Lösegeld zu bezahlen.

Ein weithin bekannter Vertreter dieser Malware-Gattung ist sicherlich Locky, der vor allem 2016 sein Unwesen trieb. Von dessen Erpressungsversuche waren namhafte Opfer betroffen wie das Fraunhofer Institut in Bayreuth, aber auch das US-amerikanische Gesundheitswesen geriet eine Zeit lang ins Visier des Kryptotrojaners. Dabei kann man sich vor Kryptotrojanern recht einfach schützen, indem man beispielsweise auf eine geeignete Endpoint Protection-Lösung setzt.

Alle Security-ABC-Beiträge auf einen Blick

Security ABC, Folge 1: Von “Active EDR bis “Detection & Response”

Security-ABC, Folge 2: Von “EPP” (Endpoint Protection Platform) bis “Honeypot”

Security-ABC, Folge 3: Von “Incident Response Policy (IRP)” bis “Kryptotrojaner”

Security-ABC, Folge 4: Von “MITRE ATT&CK” bis “Pyramid of Pain”

Security-ABC, Folge 5: Von “Ransomware-as-a-Service” bis “SOC”

Security ABC, Folge 6: Von “Trojaner” bis “Zero Day Exploit”