Mit dem vierten Teil des Sicherheitsglossars stehen heute insgesamt sechs Security-Begriffe im Vordergrund. Das beginnt bei „MITRE ATT&CK“ und endet bei „Pyramid of Pain“.

MITRE ATT&CK: Hacker-Angriffe besser verstehen können

Will man Cyber-Angreifer und deren Motive bzw. Angriffsmuster besser verstehen, sollte man als Sicherheitsbeauftragter unbedingt die Seite attack.mitre.org kennen und unter seinen Favoriten abgespeichert haben. Dort stehen zahlreiche Informationen zu den aktuellen Hackern und deren Techniken sowie Angriffsvektoren zur Verfügung.

Will man also beispielsweise verstehen, auf welchen Wegen Hacker Zugang zu IT-Systemen erlangen und wie man sich dagegen wirkungsvoll schützen kann, ist ein grundlegendes Verständnis für die Arbeit der MITRE Corporation unumgänglich.

Malware-Bedrohungen: Von „Maze“ bis „Snake“

Für das Beschreiben aktueller Malware-Bedrohungen reicht der einzelne Abschnitt eines Blogbeitrags bei weitem nicht aus. Jedoch hilft es zu verstehen, was „Maze“, „GandCrab“, „Ryuk“ und Co. gemeinsam haben. Denn diese und weitere Cyber-Bedrohungen zählen zur Familie der Ransomware-Trojaner, die nur ein Ziel verfolgen: Daten verschlüsseln, das angegriffene Unternehmen um einen größeren Betrag erpressen, abkassieren, weitermachen.

So hatte beispielsweise „Ryuk“ diverse US-Zeitungsverlage und Krankenhäuser im Visier, was sich laut diverser Informationsquellen durchaus rentiert hat. So konnten die Hacker hinter Ryuk zwischen Februar 2018 und Oktober 2019 bis zu 61 Millionen US-Dollar erbeuten konnten.

MDR: Managed Detection & Response-as-a-Service

Detection & Response habe ich auf diesem Blog schon ausführlich erklärt. Dabei geht es in erster Linie um die Disziplinen „Aufspüren“ (Detection) und „Antworten finden“ (Response). Denn bei der zunehmenden Komplexität von Cyberattacken reicht es einfach nicht mehr aus, eine Malware zu entdecken und diese zu eliminieren. Um besser verstehen zu können, was und warum etwas beim Eindringen einer Malware in das IT-System eines Unternehmens passiert ist, kann nämlich ein wenig detektivisches Gespür durchaus erforderlich und hilfreich sein.

Und genau davon handelt MDR. Denn hiermit wollen Anbieter wie SentinelOne Unternehmen helfen, noch zielgerichteter auf Malware-Attacken reagieren zu können. Und das ohne eigenes Zutun und ohne eigene Expertise. Denn mit MDR steht Firmen ein Service zur Verfügung, der Bedrohungen rund um die Uhr im Auge behalten kann und im Falle eines Angriffs die richtigen Antworten findet.

Pharming vs. Phishing: Verseuchte E-Mails vs. fingierte Webseiten

Der Begriff „Phishing“ ist relativ alt und bezeichnet den Versuch, mithilfe von fingierten E-Mails Bankdaten zu entwenden, indem die elektronische Nachricht dazu auffordert, auf einen Link zu klicken, um die eigene Identität zu bestätigen. Nur dass hinter der E-Mail nicht DHL oder Amazon stecken, sondern ein Hacker, der auf diesem Weg zum Beispiel einen Ransomware-Trojaner einschmuggeln will, um Lösegeld in Form von Bitcoins zu erpressen.

Pharming-Angriffe gehen noch einen Schritt weiter als beim Phishing. Hierbei werden angegriffene Anwender nichtsahnend auf Webseiten umgeleitet, die den vermeintlichen Seiten, auf die man eigentlich gelangen wollte, täuschend ähnlich sehen. Für diesem Fall nutzen Hacker eine Schwachstelle aus, die DNS-Serversoftware oft aufweist (Domain Name Service). Diese Programme lassen sich von halbwegs gut ausgebildeten Hackern dergestalt manipulieren, dass der Anwender amazon.de in die Adresszeile des Browsers eintippt und er anschließend auf eine gefälschte Seite umgeleitet wird. Dort hinterlässt er dann völlig unwissend seine Amazon- und andere Daten, was dem Hacker Tür und Tor öffnet.

Post-Incident: Vor dem Angriff ist nach dem Angriff

Detection & Response-Systeme basieren darauf, dass nach einem Vorfall (Incident) die passenden Vorkehrungen getroffen werden, um einem weiteren ähnlichen Angriff wirkungsvoller entgegenwirken zu können. Hierbei ist es auch wichtig zu verstehen, warum das Sicherheitssystem die Cyberattacke nicht unterbinden konnte und welche finanziellen Auswirkungen der Angriff für das Unternehmen hatte. Getreu dem Motto: Vor dem Angriff ist nach dem Angriff.

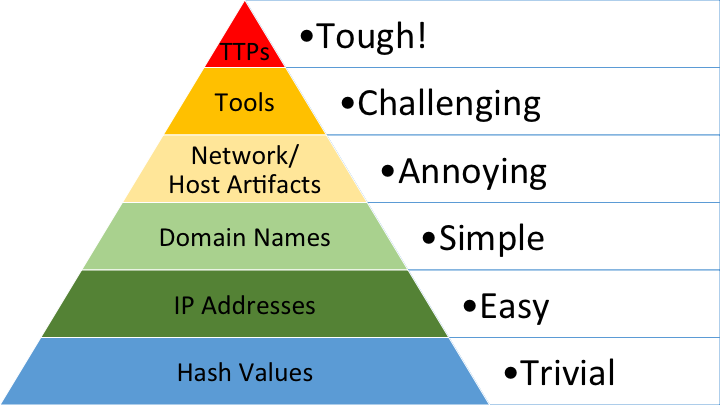

Pyramid of Pain: Was Hacker beim Manipulieren von Indikatoren quält

Die von David J. Bianco vom SANS Institut entwickelte „Pyramid of Pain“ stellt den anschaulichen Versuch dar, den Aufwand eines Hackers, bestimmte Indikatoren zu manipulieren, in Relation zu deren Nutzen bei einem Angriff zu stellen. Oder anders ausgedrückt: Wie viel Arbeit muss ein Cyberkrimineller beispielsweise in das Verändern eines Hash-Werts stecken, sollte dieser von einer Threat Hunting-Instanz als gefälscht identifiziert worden sein.

Was ja gleichgesetzt werden kann mit einem unterbundenen Angriff. Je höher man also auf der Pyramide klettert, desto größer wird der „Schmerz“ des Angreifers, den Indikator erneut so zu verändern, dass das Sicherheitssystem davon nichts mitbekommt. Daher der Begriff „Pyramid of Pain“.

Alle Security-ABC-Beiträge auf einen Blick

Security ABC, Folge 1: Von “Active EDR bis “Detection & Response”

Security-ABC, Folge 2: Von “EPP” (Endpoint Protection Platform) bis “Honeypot”

Security-ABC, Folge 3: Von “Incident Response Policy (IRP)” bis “Kryptotrojaner”

Security-ABC, Folge 4: Von “MITRE ATT&CK” bis “Pyramid of Pain”

Security-ABC, Folge 5: Von “Ransomware-as-a-Service” bis “SOC”

Security ABC, Folge 6: Von “Trojaner” bis “Zero Day Exploit”