Software-basierte Abwehrmaßnahmen vor Ransomware & Co. reichen schon lange nicht mehr aus. Daher kommen in Intel Core Prozessoren in Kombination mit der Intel vPro Plattform Funktionen zum Einsatz, die sehr hardware-nah unter Zuhilfenahme der CPU- und GPU-Rechenleistung für mehr Sicherheit sorgen sollen. Dieser Beitrag zeigt, wie das im Detail gelingt.

Intel EMA: Endgeräte remote verwalten, und das mit und ohne Intel vPro

Im Grunde ist der Intel Endpoint Management Assistant (Intel EMA) ein Softwaretool, das es zusammen mit der Intel Active Management-Technologie (Intel AMT) ermöglicht, Endpunkte wie Notebooks und Desktop-PCs per Internet remote zu warten. Das funktioniert sogar dann, wenn sich das Gerät selbst gar nicht mehr starten lässt, da das Betriebssystem einen maßgeblichen Schaden genommen hat. Mit Intel EMA lässt sich also ein Intel-basiertes System bis auf die Hardware-Ebene verwalten.

Hierfür kommen zwei Optionen infrage: Entweder steht Intel EMA im eigenen Rechenzentrum zur Verfügung, oder – noch einfacher – innerhalb der Cloud, wie das beispielsweise für die Microsoft Azure-Cloud zur Verfügung steht. Darüber hinaus lässt sich das Intel-Tool mithilfe einer eigenen Schnittstelle aus externen Anwendungen heraus nutzen. Intel EMA kann aber auch ganz ohne Intel AMT eingesetzt werden, also auch für den Zugriff auf Intel-basierte Rechner, die nicht Teil der Intel vPro Plattform sind. Hierfür wird lediglich ein Software-Agent benötigt, der auf dem zu verwaltenden Endpunkt installiert ist.

Intel vPro: Mehr Sicherheit, unkomplizierte Fernwartung, mehr Stabilität

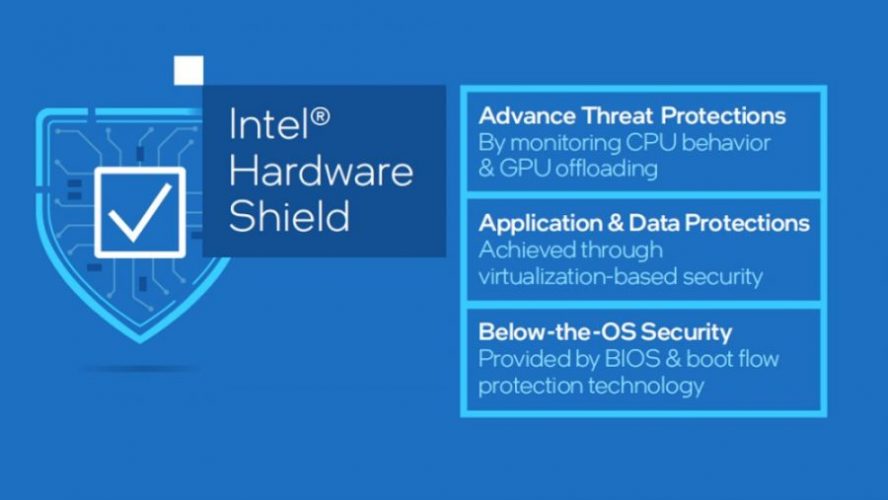

Intel Hardware Shield: CPU- und GPU-basierte Sicherheit

Nach wie vor sind Ransomware-Angriffe die am häufigst vorkommende Cyberbedrohung. Daher geraten auch mehr und mehr externe Zulieferer und andere Geschäftspartner von Firmen ins Visier der Hacker. Daher reicht es bei weitem nicht mehr aus, nur die eigene Infrastruktur vor möglichen Sicherheitsvorfällen zu schützen.

Das ist die Stelle, an der CPU-basierte Sicherheitsvorkehrungen ins Spiel kommen. Denn jeder Intel vPro-kompatible Rechner ist hardware-seitig mit einer Technik namens Intel Hardware Shield ausgestattet. Damit lässt sich die gesamte Bandbreite an verfügbaren Komponenten eines Desktop-PCs oder Notebooks gegen mögliche Angriffe von außen schützen.

Dies geschieht mithilfe von Telemetriedaten, die Intel Hardware Shield-Funktionen permanent aufzeichnen und bewerten. Gelingt es dann einem Angreifer, in den Rechner einzudringen, nimmt der Prozessor dies unmittelbar wahr und stellt in höchster Geschwindigkeit Berechnungen auf, wie sich die Malware verhalten und welche Schaden sie damit anrichten könnte. Unterstützt wird die CPU dabei von Teilen des integrierten Grafikchips, für noch bessere Ergebnisse und besseren Schutz.

Intel TDT: Das Erkennen von Ransomware & Co. mithilfe der CPU/GPU

Unterstützt werden die Intel Hardware Shield-Funktionen von der Intel Threat Detection-Technologie (Intel TDT), die bekannte Sicherheitslösungen wie zum Beispiel Microsoft Defender for Endpoint beim Aufspüren und Abwehren von möglichen Cyberbedrohungen mit Hardware unterstützt. Hierbei kommt ein hardware-naher CPU-Sensor zum Einsatz, mit dessen Hilfe signatur- und verhaltensbasierte Angriffe schneller und zielgerichteter erkannt und verhindert werden können.

Damit lassen sich virtuelle Maschinen genauso schützen wie der Arbeitsspeicher eines Endgeräts, in dem dateilose Malware unentdeckt Schaden anrichten kann. Und dank der Leistungsfähigkeit von CPU und GPU können Zero-Day-Angriffe, neue Malware-Varianten oder intermittierende Verschlüsselungen schneller und genauer in Echtzeit erkannt werden.

Intel CET: Webseiten vor Hackerangriffen schützen

Einen Schritt weiter in Sachen Cybersicherheit geht die Intel Control-Flow Enforcement-Technologie, die vor allem vor manipulierte Webseiten und einen möglichen Zugriff darauf schützen soll. Hierfür wird eine Art Backup-Version des vorhandenen Programmcodes einer Webseite zur Laufzeit angefertigt.

Stellt dann der Kontrollmechanismus eine Manipulation des Webseitencodes fest – was beispielsweise zu einem Entwenden von hinterlegten Kreditkartendaten führen kann – wird anstatt des veränderten HTML-Programmcodes der gesicherte Code eingespielt, womit der Hackerversuch ins Leere läuft. Unterstützt wird Intel CET unter anderem von Chromium-basierten Webbrowsern.

Darum wird der Einsatz von Intel vPro in Unternehmen immer wichtiger

Disclaimer: Für das Verfassen und Veröffentlichen dieses Blogbeitrags hat mich die Firma Intel beauftragt. Bei der Ausgestaltung der Inhalte hatte ich nahezu freie Hand.