Im Rahmen des IBM Security Summit 2020 hatte Martin Runde zwei echte OT-Security-Experten zu einem Techtalk geladen, nämlich Justus Reich und Marcel Kisch. Die sprechen über die zunehmenden Anforderungen an OT-Sicherheitsmaßnahmen und was das mit der IT-Security zu tun hat.

Auf der Hannover Messe 2018 hatte ich bereits das Vergnügen, mit Justus Reich ein Interview zum Thema OT-Security zu führen. Und mit Marcel Kisch habe ich erst dieses Jahr im IBM Watson Center über Industrial Security gesprochen. Umso mehr habe ich mich gefreut, beide im Rahmen des IBM Security Summit wieder einmal sehen und hören zu dürfen, wenn auch „nur“ virtuell.

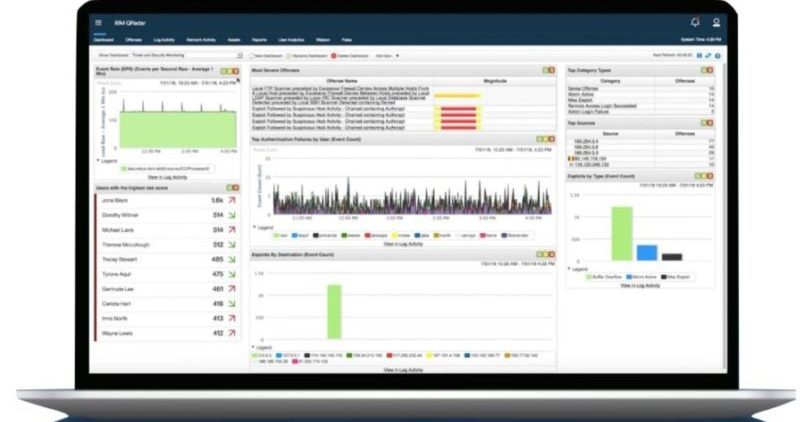

[Videochat] Justus Reich (IBM) über sichere Industrieanlagen mithilfe von IBM QRadar SIEM

Schenkt man der aktuellen IBM XForce-Bedrohungsanalyse Glauben, nehmen Angriffe auf OT-Netzwerke (also alles, was mit der Fertigung von Maschinen und Gütern zu tun hat) permanent zu. Dabei spielen Angriffsmuster wie Spionage und der Diebstahl von geistigem Eigentum eine maßgebliche Rolle. Ein Risiko hierbei stellt die zunehmende Vernetzung von IT- und OT-Anlagen dar, woraus sich für Angreifer ganz neue Möglichkeiten ergeben. Genau das ist das zentrale Thema des Experten-Talks mit Justus und Marcel.

Die zunehmende Digitalisierung der Fabriken erfordern spezielle Sicherheitskonzepte

Doch wo steht die verarbeitende Industrie in punkto Sicherheit? Denn mit der fortschreitenden Digitalisierung, die auch in diesem Bereich um sich greift, ergeben sich neue Angriffsvektoren, von denen Fabrikbetreiber und andere OT-Verantwortliche nicht immer etwas wissen. Das hat in vielen Fällen damit zu tun, dass produzierende Unternehmen einen Großteil ihrer digitalen Transformationsbemühungen eher in den IT- und weniger in den OT-Bereich stecken.

Dabei gehen mit der zunehmenden Digitalisierung von Fertigungsumgebungen ernstzunehmende Herausforderungen einher. So birgt das Öffnen von OT-Anlagen zahlreiche Risiken in sich, mit denen Sicherheitsbeauftragte klarkommen müssen. Außerdem sind für OT-Systeme andere Sicherheitsmaßnahmen erforderlich als für IT-Systeme. Auch das bedarf neuer und angepasster Konzepte und Mechanismen. Hierbei lassen sich die geforderten Sicherheitsmaßnahmen nicht unmittelbar von der IT auf die OT übertragen und damit 1:1 anwenden.

IT- und OT-Sicherheit kann nur gemeinsam funktionieren

Doch wo sollten OT-Betreiber am besten anfangen, wenn es um das Absichern ihrer Fertigungsanlagen und der zugehörigen Prozesse geht? Nun, das hängt maßgeblich von den technischen und organisatorischen Ressourcen der OT-Organisation ab. Zudem sollte man sich die Frage stellen: Was davon will ich selber realisieren und für welche Bereiche hole ich mir externe Hilfe ins Haus, wie die von IBM beispielsweise.

Wichtig dabei ist vor allem, die IT- und OT-Sicherheitsmaßnahmen als gemeinsames Projekt zu bewerten und zu realisieren. Auch hier kann IBM ins Spiel kommen, um die notwendigen IT-Sicherheitsmaßnahmen für Fabrikbetreiber umzusetzen. Wichtig dabei sind auch die erforderlichen Schritte und deren Abhängigkeiten. Auch das stellt Unternehmen immer wieder vor Herausforderungen. Das betrifft sowohl operative als auch monetäre Fragen und Entscheidungen, die im Kontext einer Sicherheitsstrategie entstehen und getroffen werden müssen.

Endpunkt-basierte Sicherheitsmaßnahmen verbessern die Malware-Erkennungsrate

Aus technologischer Sicht beobachtet man gerade eine Verschiebung von einem Netzwerk-basierten Security-Modell hin zu einem Endpunkt-fokussierten Ansatz. Damit kann vor allem die Malware-Erkennungsrate deutlich verbessert werden, da mehr Alarme ausgelöst werden können, was zu einer höheren Trefferrate führt.

Dann gerade die zunehmende Vielschichtigkeit von Hacker-Angriffen erfordert neue Ansätze und Technologien, um die daraus resultierende Bedrohungen zuverlässig und effizient zu erkennen und verhindern. Hier geht es also um eine verstärkte Korrelation von Angriffsmustern und Gegenmaßnahmen, die mittels der Erkenntnisse ergriffen werden können und auch sollten. An dieser Stelle kommen immer häufiger Security-Ansätze von IBM und deren Sicherheitspartnern zum Einsatz.

Dazu gehören Applikationen wie IBM QRadar SIEM, die sich beispielsweise um die CyberX ICS Threat Monitoring-App ergänzen lässt. Damit können mithilfe eines gemeinsamen Ansatzes IT- und OT-Umgebungen abgesichert und überwacht werden.

Der Techtalk mit Justus Reich und Marcel Kisch in voller Länge

Disclaimer: Für das Verfassen dieses Beitrags hat mich IBM Deutschland via Archetype Agency beauftragt. Beim Erstellen der Inhalte hatte ich nahezu freie Hand.