Im Rahmen des IBM Security Summit 2020 spricht Desirée Degutis über das Thema Privileged Account Management (PAM) im Allgemeinen und die IBM PAM-Lösung IBM Security Secret Server im Speziellen.

In der Praxis sieht es oft so aus: IT-Administrator haben ausschließlich Zugriff auf „ihre“ Systeme. Damit lässt sich jederzeit überprüfen, wann sie sich dort angemeldet und welche Aktionen sie ausgeführt haben. Anders verhält es sich, wenn es sich um einen sogenannten „Shared Account“ handelt, den nicht nur einer, sondern mehrere Anwender nutzen. Wie kann man in diesen Fällen feststellen, wer zu welchem Zeitpunkt auf bestimmte Daten zugegriffen hat?

[irp posts=“168110″ ]

Privileged Account Management schafft mehr Sicherheit und Transparenz

An dieser Stelle kommt Privileged Account Management (PAM) zum Einsatz. Damit lassen sich privilegierte Anwender wie IT-Admins besser überwachen, um mögliche Angriffsflächen wie Spionage oder Datenklau gering zu halten. Dabei sollte man die erforderlichen Kontrollmechanismen so sparsam wie möglich und nötig einsetzen.

In diesem Kontext ist oft von technischen Accounts die Rede, die nicht von einem “echten” Anwender genutzt werden. Dazu gehören beispielsweise Rechnersysteme, die ohne User-Interaktivität miteinander kommunizieren. Wichtig in allen Fällen ist eine genaue Analyse darüber, welche Zugriffsberechtigungen Mensch und Maschine haben und ob diese womöglich in Teilen zu weit gehen. Hierbei sind vor allem Compliance-Regeln zu berücksichtigen.

Typische Privileged Account Management-Szenarien

Sieht man sich die typischen Anwendungsszenarien im PAM-Kontext an, handelt es sich vor allem um die folgenden drei:

- Mehrere Administratoren nutzen den gleichen Account. Damit lässt sich ohne PAM nicht ohne weiteres feststellen, welcher Anwender für welche Aktivitäten verantwortlich ist.

- Ein Administrator oder Anwender verlässt das Unternehmen. Dann müssen ihm die erteilten Zugriffsrechte am Tag seines Ausscheidens unmittelbar entzogen werden.

- Sämtliche privilegierten Accounts werden zentral verwaltet, was entsprechende Mechanismen erfordert.

[irp posts=“168385″ ]

Unterschiedliche Kontotypen identifizieren und verwalten

Um die vorhandenen privilegierten Konten eines Unternehmens richtig verwalten zu können, muss man erst einmal verstehen, welche Account-Typen generell vorliegen und wo sich diese im einzelnen befinden. So können 70 Prozent von Firmen privilegierte Konten nicht vollständig entdecken. Diese nicht aufgedeckten und damit nicht verwaltbaren Konten befinden sich in einer Grau- bis Dunkelzone, was ein enormes Risiko für das Unternehmen darstellt.

Eines ist völlig klar: Das PAM-System sollte zum Unternehmen passen, da es im besten Fall ein homogenes Zusammenspiel von Technik, Prozessen, Regeln, Produkten und Services darstellt. Hierfür ist ein stimmiges Gesamtkonzept unabdingbar.

Ein zuverlässiges PAM sorgt für agile und sichere Accounts

Das richtige Privileged Account Management sollte also von vornherein bestimmte Kriterien erfüllen. Dazu gehören eine leistungsstarke Account-Manager-Software, die flexibel und agil genug ist, um mit den Anforderungen mitwachsen zu können. Aber auch auf die Bedienerfreundlichkeit sollte man bei solch einem System achten, das sich über eine zentrale Konsole verwalten lässt, die wahlweise On-Premise oder via Cloud bereit steht.

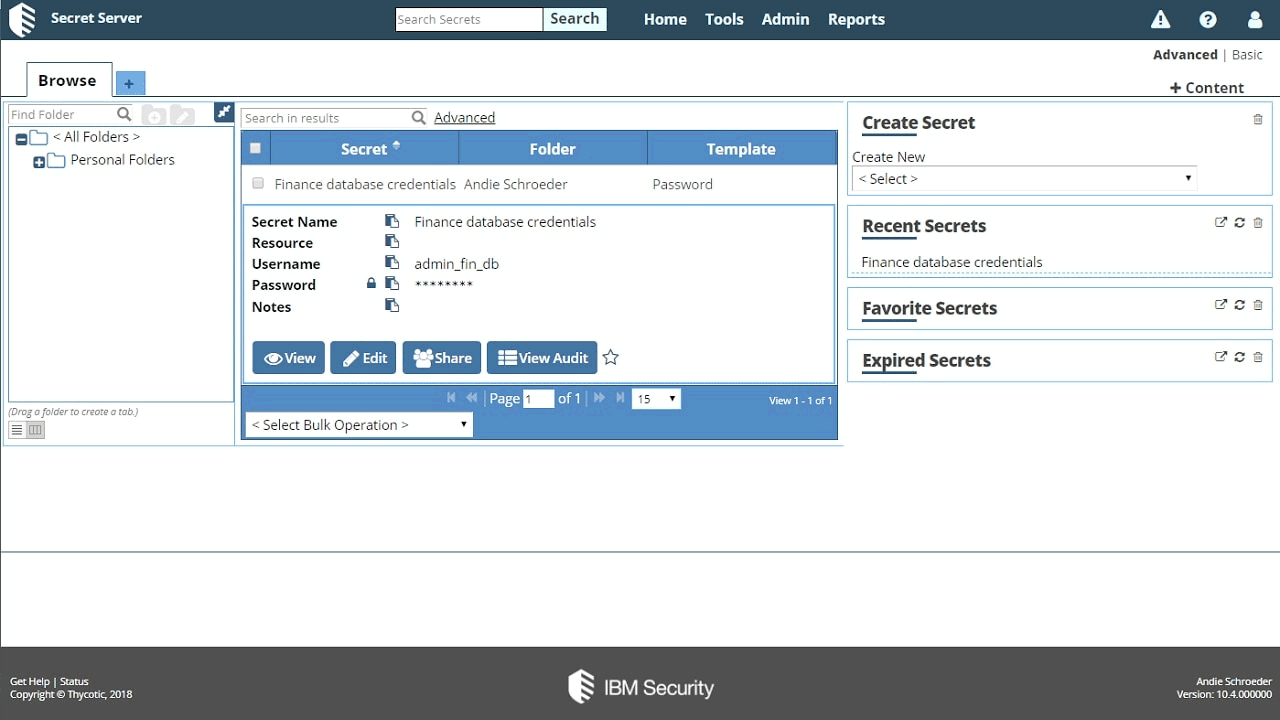

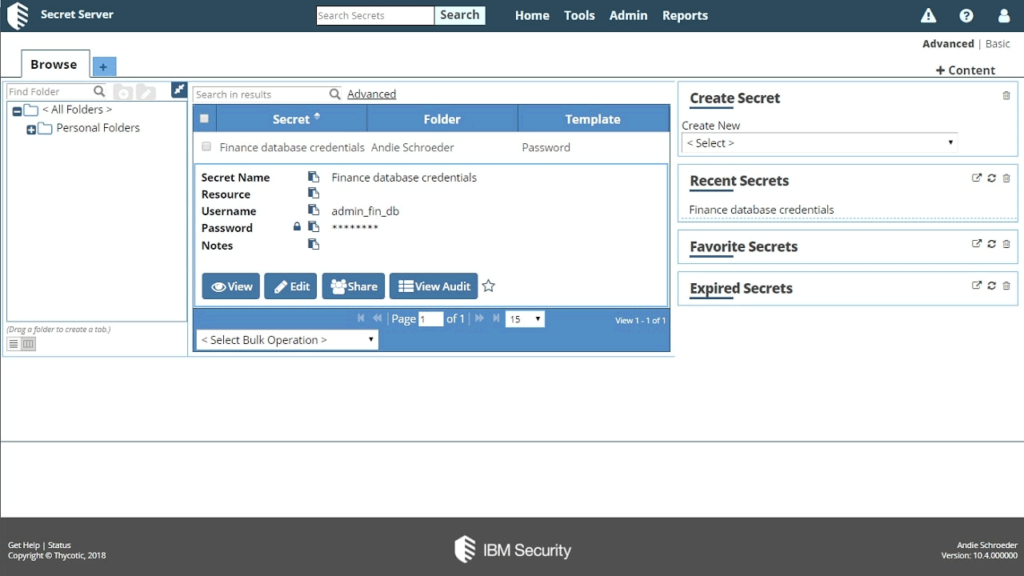

Ein PAM-System, dass diese Eigenschaften aufweist, nennt sich IBM Security Secret Server. Damit lassen sich privilegierte Accounts erkennen, kontrollieren, verwalten und schützen. Hierfür kommen sogenannte Tresore zum Einsatz, in denen sämtliche Daten eingeschlossen werden, die einen besonderen Schutz genießen, also (Social Media-)Kennwörter, PIN-Codes, Zugriffsrechte, etc. Zudem kann der IBM Security Secret Server unbekannte privilegierte Accounts erkennen, und das automatisiert.

Anschließend werden die Kontodaten sicher gespeichert. Das geht zum Teil so weit, dass die Kennwörter in regelmäßigen Abständen automatisch verändert werden. Darüber hinaus kann die IBM PAM-Lösung den Zugriff sämtlicher Accounts dediziert steuern und zudem einzelne Sitzungen überwachen, damit sich der Missbrauch eines privilegierten Kontos so schnell wie möglich erkennen lässt, und das im Idealfall in Echtzeit.

Der Techtalk mit Desirée Degutis in voller Länge

Disclaimer: Für das Verfassen dieses Beitrags hat mich IBM Deutschland via Archetype Agency beauftragt. Beim Erstellen der Inhalte hatte ich nahezu freie Hand.