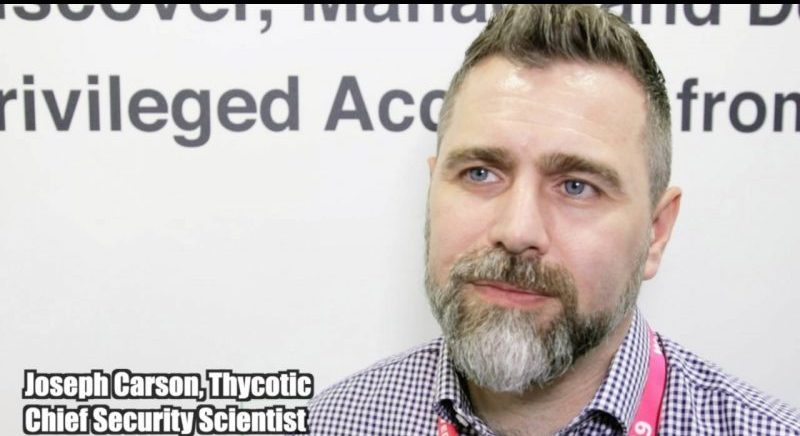

Joseph Carson von Delinea (ehemals Thycotic) ist ein bekannter Sicherheitsguru, der von Regierungen regelmäßig um Rat gefragt wird. Mit ihm habe ich dieses Interview auf der #eic2019 zur Frage „Kann die KI Kennwörter abschaffen?“ geführt.

Die häufigsten Bedrohungen der IT-Welt:

Denkt er an sicherheitsrelevante Bedrohungen von IT-Infrastrukturen, fallen Joseph Carson drei Dinge ein: Organisierte Cyberkriminalität, ehemalige Mitarbeiter und nationalstaatliche Akteure.

Bei der organisierten Cyberkriminalität lassen sich derzeit Phänomene wie „Hackers as a Service“ und „Hackes for Hire“ beobachten. Das läuft natürlich nicht in der Öffentlichkeit ab, sondern im Darknet oder in geschlossenen Gruppen, in denen viele junge Menschen für das Programmieren und Verteilen von Schadsoftware angeheuert werden. Hier ist viel Geld im Spiel, entsprechend groß ist die Verlockung, auf solche Angebote einzugehen.

Ehemalige Mitarbeiter wiederum stellen aufgrund ihres Wissens über die Firma, die sie verlassen haben, eine enorme Bedrohung dar. Denn die Daten und Informationen, die sie von einem zum anderen Unternehmen transferieren, sind in vielen Fällen enorm wertvoll.

Die Bedrohung, die von nationalstaatlichen Akteuren (Nation State Actors) ausgeht, richtet sich vor allem gegen Regierungen. Hier versuchen Hacker und andere Personen in das nationalstaatliche Netzwerk einzudringen und so entweder sensible Daten abzugreifen oder Schadsoftware auf einen Regierungsserver einzuschleusen, um dort größtmöglichen Schaden anzurichten. Oft sind diese Personen direkt von einer Regierung oder zumindest regierungsnahen Kreisen damit beauftragt worden.

[irp posts=“168385″ ]

Delinea (ehemals Thycotic) hilft Kunden beim Schutz ihrer sensiblen Daten

Privileged Access Management nennt sich die Kernkompetenz, für die das Unternehmen Thycotic steht. Und das wird immer wichtiger, da Unternehmen wie gerade dargestellt unterschiedlichsten Bedrohungen ausgesetzt sind. Gerade sensitive Daten stehen oft im Visier von Hackern, da diese einen enormen Wert darstellen – materiell und immateriell. An dieser Stelle kommen Zugangsrechte ins Spiel, mit denen Daten gegen unbefugte Zugriffe von innen und außen geschützt werden können. Und genau hier kommt Thycotic mit seiner PAM-Lösung Secret Server ins Spiel.

[irp posts=“168110″ ]

Thycotic Secret Server ermöglicht zentrale Zugangskontrollen

Auf dem Thycotic Secret Server werden sämtliche Schlüssel und Zugriffsrechte zentral gespeichert. Dazu gehören Dinge wie die Admin-Zugangsdaten, Domain- und lokale Konten, etc. Damit kann sichergestellt werden, dass nur befugten Anwendern Zugriffe auf Daten und Rechner gewährt werden. Und das geschieht meist ganz ohne Kennwörter oder ähnliche unsichere Schutzmechanismen.

Die Künstliche Intelligenz macht Kennwörter obsolet

Wer mag schon Kennwörter? Sollen sie sicher genug sein, erfordert dies (a) eine bestimmte Länge und Komplexität und (b) eine regelmäßige Erneuerung derselben. Daher hat es sich Thycotic zur Aufgabe gemacht, Kennwörter sukzessive abzuschaffen und überflüssig zu machen.

Doch das ist nur der erste Schritt. Denn mithilfe der Künstlichen Intelligenz und einer KI-Disziplin, die sich Behavioral Analytics nennt, kann das Kennwortverhalten von Anwendern künftig noch genauer analysiert und bewertet werden. Damit kommen wir einer kennwort-losen IT-Welt ein gutes Stück näher. Thank God!

[irp posts=“168685″ ]

Das vollständige Interview mit Joseph Carson